Metasploit專案是一個旨在提供安全漏洞資訊電腦安全專案,可以協助安全工程師

進行滲透測試(penetration testing)及入侵檢測系統簽章開發,

今天我們來講這個強大的工具組

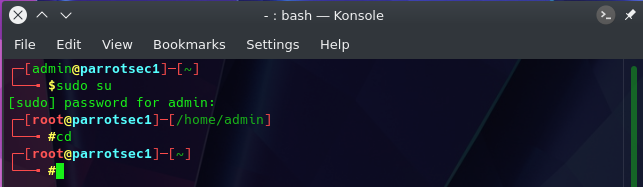

首先登入Parrot Security主機,開啟KDE Terminal,

輸入sudo su切換身份,輸入cd切換目録

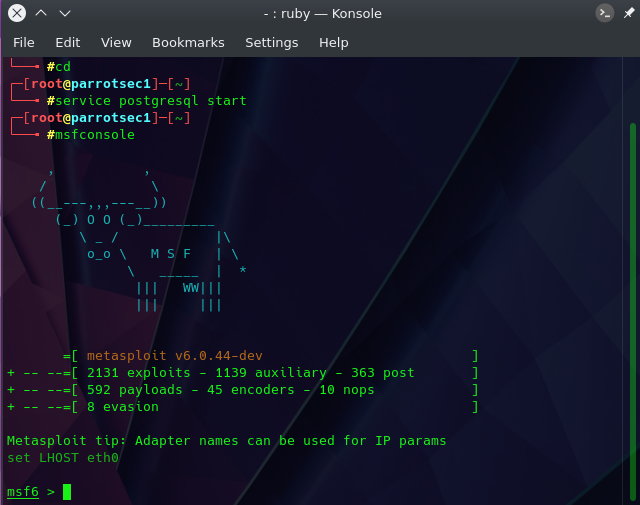

輸入service postgresql start指令啟動postgresql資料庫

輸入msfconsole啟動Metasploit工具

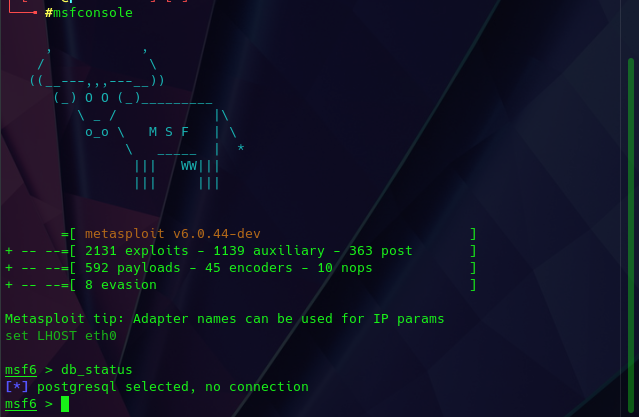

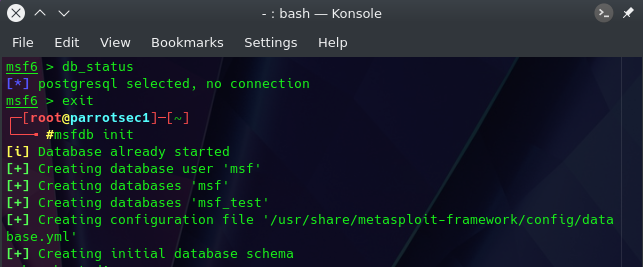

輸入db_status指令會看到postgersql selected, no connection訊息

輸入exit及msfdb init指令

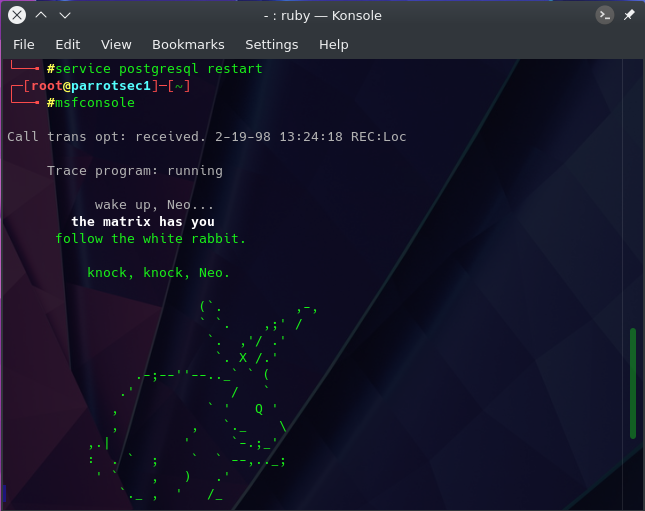

輸入service postgresql restart及msfconsole指令

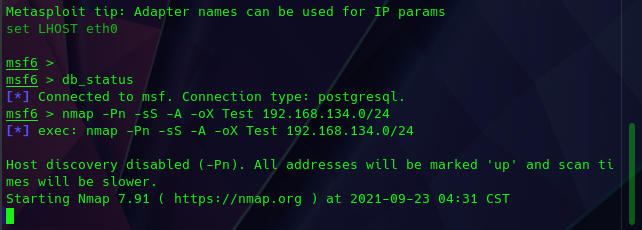

輸入db_status確認DB連上,並執行nmap -Pn -sS -A -oX Test 192.168.134.0/24指令

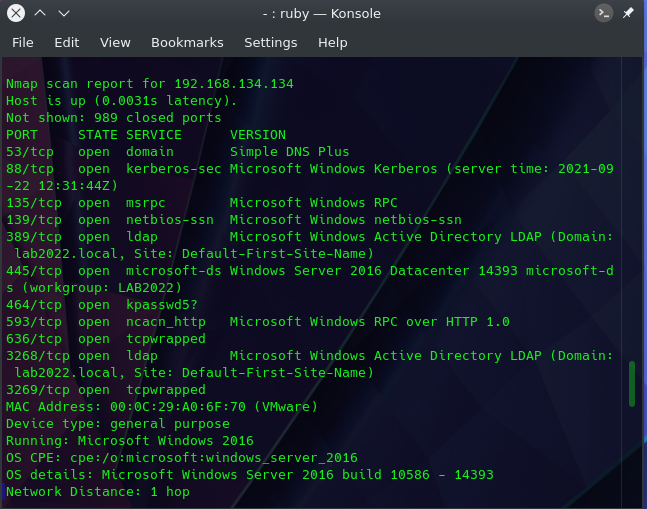

接下來我們可以看到在192.168.134.0/24這個網段使用nmap的掃描結果

我測試環境的DC的網域名稱及所開啟的Port都被條列出來